-.

A continuación publicamos un artículo escrito por el valiente físico español Artur Sala, uno de los cada vez más numerosos científicos que tienen el arrojo de escribir y exponer la farsa que es la ciencia y la física actual que nos inculcan en el sistema educativo oficial y que la mayoría de los «Doctores licenciados» siguen como burro a la zanahoria.

Para ello, el profesor Artur Sala, basa su explicación en rigurosos argumentos y en el trabajo de otros valientes científicos como Tom Bearden, Máximo Sandín, Robert Shapiro, Alexander Oparin y Adnan Oktar entre otras muchas personas sabias e inteligentes que han tenido el coraje de demostrar cómo la ciencia actual oficial que conocemos no es más que un montón de estiércol envuelto en bonitas fórmulas y leyes absurdas que nadie que realmente tenga moral y dignidad sería capaz de avalar, salvo los necios o los interesados.

A ver si cunde el ejemplo de estos denodados científicos entre la gran mayoría de los estómagos agradecidos y cobardes de la ciencia oficial actual.

DESPERTARES

Por Artur Sala:

Queridos lectores.

Regresamos después de un tiempo de trabajo, con un artículo que me ha llevado casi dos meses de elaborar. Es algo en lo que me comprometí cuando empecé esta aventura y no me importa para nada. No voy a escatimar en esfuerzos para dotar al lector con verdaderas ganas de saber de unas bases fuertes. Por la importancia con respecto al tema de la segunda ley de la termodinámica y de los temas subsiguientes que de esto se deriven (que van a ser bastantes), es de extrema importancia presentar información fresca (es decir nueva o con una nueva forma de decirse), amena (para que se pueda entender), y rigurosa (es decir bien documentada). Y el lector deberá de convenir conmigo, de que juntar las tres cosas, no es tarea nada fácil. Que no suene a queja, pero es un hecho que hay ciertos conceptos científicos que no se pueden asimilar así como así. Y si encima están equivocados, pues más todavía.

Si bien en los próximos artículos vamos a abordar el más controvertido tema que se pueda plantear, el de los “supuestos y permisibles” sistemas generadores de la mal llamada “energía libre”, es imperante introducir antes al lector en unas bases científicas sólidas que permitan justificar tales sistemas. Para ello, será necesario hacer una interpretación rigurosa de las autoproclamadas “leyes de la termodinámica“, a los que los científicos han reconvertido en dogmas de fe. Y digo “leyes” porque este artículo demostrará que no son tal, sino solo principios, una diferencia sutil, en tanto que un principio es una fundamentación que tiende a cumplirse, y una ley, un imperativo.

Para introducirnos en este complejo y al mismo tiempo espinoso tema, vamos a basarnos en un científico oficial que ha puesto sobre la mesa los límites y contradicciones que plantean estas leyes. Es importante con este tema ser muy conservador y academicista al principio, para a posteriori, introducir la hipótesis más rompedora; el campo escalar.

AIRES NUEVOS DESDE SAN DIEGO.

Daniel P. Sheehan. Físico de la Universidad de San Diego.

A finales de Julio de 2002, el físico Daniel P. Sheehan de la Universidad de San Diego [ ver 1 ], organizó el primer congreso de científicos dispuestos abiertamente a debatir sobre posibles sistemas que violaran la segunda ley, y en donde acudieron más de 120 reputados físicos y químicos de todo el mundo. Sheehan siempre ha alegado que al no estar dentro de los centros académicos americanos más “top”, desde la pequeña Universidad Católica de San Diego, se tiene una política más permisiva y de mente más abierta con el tipo de investigaciones que en ella se desarrollan.

Desafiando la segunda ley de Daniel P. Sheehan.

Sheehan tiene una metáfora bastante interesante sobre las leyes de la termodinámica, que ha resumido en su excelente ensayo titulado “Desafiando la Segunda Ley: teoría y experimentos”, que me parece interesante para introducir al lector desconocedor de ciencia en este ardoroso tema. Sé que para muchos es duro ahondar en las complejidades de la física más fundamental, pero el esfuerzo sin duda vale la pena, porque al final, todo el mundo podrá estar capacitado para entender y ver por si mismo, de cuantos dogmas se han vertido sobre estas leyes, y de como estos estén posiblemente, frenando un salto en la humanidad sin precedentes.

De eso, se derivan los nervios, el dogmatismo, las presiones y las censuras del “stablishment” científico, que encierra esta ley.

VIVIMOS EN UN CASINO.

Vivimos en un casino. Todo tiende a perderse.

Todo el mundo debe tener claro, que si uno acude a las Vegas dispuesto a apostar en la ruleta o las máquinas tragaperras, juegos donde el azar siempre tiene la última palabra, tarde o temprano lo va a perder TODO. Es una cuestión estadística y matemática irrefutable. En este sentido, el universo opera de manera bastante parecida.

Vamos a definir las tres primeras leyes. [0]

Ley Cero. Si dos sistemas están por separado en equilibrio con un tercero, entonces también deben estar en equilibrio entre ellos.

El concepto de temperatura se basa en este principio cero, y se define como la velocidad media de movimiento de los átomos que forman una substancia. Mayor temperatura implica mayor velocidad.

En el juego de poker, esto quiere decir simplemente que hay un juego de poker (un reto).

Primera ley. El cambio en la energía interna de un sistema es igual al trabajo producido por el sistema (parte aprovechada de la energía) más el calor desprendido (parte desaprovechada).

∆ E = W + Q

Esta ley, nos introduce el concepto tan archiconocido como incomprendido de que la energía no se crea ni se destruye, sino que solo se transforma.

Se trata, de una de las típicas frases, que se nos quedan “retenidas” en la memoria durante nuestra época de escolares. Y digo quedan retenidas porque casi nadie, entiende verdaderamente que significa esta sentencia. Porque… que quiere decir que la energía se conserva? Acaso no se desvanece cuando se consume un tronco por el fuego como me preguntó en cierta ocasión sin miedo un avispado alumno mío? Aquí es imperativo introducir el concepto de “degradación” de la energía.

LA ENERGÍA SE DEGRADA.

La eficiencia de un motor eléctrico no supera el 75%.

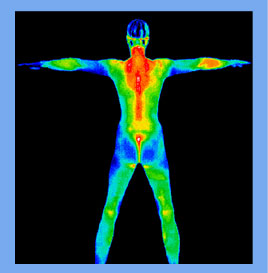

Un buen motor eléctrico es un sistema que convierte la energía eléctrica en mecánica, con una eficiencia del 75% aproximadamente. Esto quiere decir aplicando la primera ley, que la energía interna en forma de electricidad, es convertida en un 75% de energía mecánica (parte aprovechada) que se denomina comúnmente trabajo, más un 25% de calor (energía desaprovechada). (Nótese aquí que calor y temperatura son cosas termodinámicamente distintas). En el caso de una máquina de vapor, que convierte energía química almacenada en carbón o gasolina en energía mecánica, la eficiencia no ronda el 10% hasta un máxime a lo sumo un 25% en un coche de Fórmula 1, lo cual quiere decir que el 90% se “pierde” en forma de calor y no produce trabajo alguno. Por tanto, la energía tiene diferentes factores de rendimiento en función de como queramos transformarla. Si lo que queremos es pasar de energía mecánica a calor vamos a tener un rendimiento muy superior a si queremos hacer lo contrario. Por tanto el calor, es la forma más “degradada” o degenerada de energía, el estado final al que todo sistema tenderá con el paso del tiempo.

Esto quiere decir en el juego de poker, que no puedes ganar porque a cada instante necesariamente estas perdiendo algo.

Se convierte por tanto en imperativo definir una forma de entender este grado de “degradación” de la energía. Para ello, se introdujo el concepto de entropía, una medida física que nos daba idea del grado de desorden que posee un sistema.

ENUNCIADOS Y MAS ENUNCIADOS.

Sheehan pone de manifiesto en su ensayo algo muy interesante; existen más de 21 maneras de enunciar esta ley. Vamos a ver algunas de las más conocidas y simples de comprender, sin introducir de momento el concepto de entropía.

Rudolf Clausius.

Enunciado 1. Enunciado de Clausius: No hay ninguna transformación termodinámica cuyo único efecto sea transferir calor de un foco frío a otro caliente.

Esta de definición es la más simple amén que la de más sentido común que existe. El calor siempre fluye de un foco caliente a otro frío y al final, la temperatura de ambos se iguala. El proceso inverso lógicamente, esta prohibido.

Enunciado 2. El sistema de movimiento perpetuo, es imposible.

Bien aquí se pone de manifiesto el hecho de que todos los sistemas mecánicos tienen algo de rozamiento, de manera que tarde o temprano todos tienden a detenerse (sistema cerrado). Sin embargo, si de alguna manera esta rotación permitiera captar con ello una cierta energía externa (sistema abierto) que fuera superior al calor desprendido por el rozamiento, tal sistema sería entonces posible. Los paréntesis de sistema abierto y cerrado, tendrán sentido más adelante.

Enunciado 3. No existe un refrigerador “perfecto”.

Se deduce de la primera ley, es decir que siempre hay unas pérdidas en forma de calor.

Nicolas Léonard Sadi Carnot.

Enunciado 4. Ciclo de Carnot. Todas las máquinas, tienen un rendimiento inferior al 100%. Una maquina con un rendimiento del 100 o superior, es imposible.

Idem, se deduce de la primera ley.

Enunciado 5. Todo proceso de la naturaleza es irreversible. Solo un proceso cuasi-estático o adiabático* es reversible.

(Un proceso cuasi-estático es un proceso que se hace a tanta lentitud que no se desprende calor y por tanto energía perdida, y un proceso adiabático es un proceso donde NO se desprende calor. Por tanto, ambos vienen a ser lo mismo). Esta ley, es la ley de Murphy del Universo. Nos esta confirmando que todo a la larga tiende a ir a peor.

En las leyes del póker de Sheehan para la segunda ley, esta se definiría como; Nunca puedes estar como estabas antes.

Joseph Louis Gay-Lussac.

Enunciado 6. La expansión adiabática de un gas ideal, es un proceso irreversible.

(Aquel gas que cumple con la ley de Gay-Lussac, que dice que para una misma temperatura, un gas que se expanda al doble de volumen reduce su presión exactamente a la mitad. Todos los gases tienden a cumplir este principio pero ninguno del todo, por tanto ninguno se puede considerar ideal). Bien aquí si es necesario hacer un stop porque en esta afirmación se plantean no ya una si no dos importantes falsedades. La primera es que un proceso adiabático es imposible ja que contradecería la primera ley, ya que ha quedado claro que siempre se pierde algo de energía (esto es, se desprende algo de calor) por más lento que se haga el proceso. La segunda, es que tampoco existe en la naturaleza un gas ideal, es decir el que cumple la Ley de Gay-Lussac. La consecuencia de esto, es que las leyes de la llamada “termodinámica del equilibrio” (luego veremos que es exactamente esto cuando introduzcamos el concepto de no-equilibrio) están definidas todas en su integridad, en sistemas imposibles o inexistentes en la naturaleza. Esto pasará a verse más claramente en el capcioso anunciado siguiente.

Enunciado 7. Equilibrio termodinámico. Las propiedades de un sistema cerrado y en perfecto equilibrio, asumen valores estáticos.

(Un sistema cerrado es aquel completamente aislado del universo que no comparte ni energía ni materia).

Un sistema así no es posible por doble motivo; primero porque es imposible como veremos aislarse completamente del Universo, y segundo, porque el equilibrio perfecto es igualmente imposible como veremos más adelante. Un estado de no-equilibrio termodinámico es aquel que se da cuando las variables del sistema como pueda ser el volumen, la presión o la temperatura están cambiando, es decir, un estado que al no permanecer constante, forzosamente por la primera ley debe generar entropía. De esta parte se encarga la termodinámica de no-equilibrio, y este hecho que como vemos ocurre siempre, esto es, el que la naturaleza siempre esté en continuo cambio, coincide plenamente con el tercer principio Hermético y con el de otros muchos principios místicos y cabalísticos.

Un apunto aparte de lo dicho hasta aquí con respecto a la temperatura, es que todos los sistemas están sujetos a poder obtener energía del movimiento térmico de los átomos que lo componen. Aunque no lo parezca, los átomos de la pantalla de su ordenador o del papel que esta leyendo, se mueven a velocidades superiores al sonido en un movimiento caótico. Si pudiéramos alinearnos en una única dirección, la cantidad de energía que podríamos extraer sería muy elevada. Sin embargo, aunque hay que aceptar que este hecho es una idealización poco probable, Sheehan ha investigado y presentado varios sistemas que violarían la segunda ley basado en este mismo concepto, y que se discutieron durante el citado congreso de 2002. Sobre esto hablaremos al final del artículo.

Queda por tanto bastante claro, que la segunda ley se define de muchas y variadas formas, algunas de las cuales, poco o nada tienen que ver las unas con las otras. A esto hay que añadirle el hecho de que no todas las definiciones de la segunda ley hacen referencia a la entropía, y en muchas de ellas, la entropía no se puede encabecer en la definición. En otras palabras, no pinta nada allí.

Pero sigamos porque ahora es cuando la cosa se pone verdaderamente interesante. Ahora es el momento de hablar de la entropía y de algunas de sus también… 21 definiciones.

ENTRA EN JUEGO LA ENTROPIA.

Solo vamos a dar una.

“La cantidad de entropía (desorden) de un sistema siempre tiende a incrementarse. La entropía final de un sistema, adquiere siempre su valor máximo.”

Toda explosión genera entropía. Sin embargo la ciencia no considera los fenómenos implosivos, que generan negentropía.

Para explicarlo, se suele recurrir al ejemplo de un gas. Si abro el émbolo de un recipiente que contenga un gas licuado a presión, este empieza a expandirse sin remedio llenando todo el espacio. Para esto no consumiré energía alguna, pero si lo que quiero es volver a organizarlo, esto es, a meterlo de nuevo en el recipiente, deberá de gastar una cantidad de energía importante, liberando al universo, más y más calor y por tanto más entropía (es decir desorden). Sin embargo, este hecho no tiene en cuenta dos cosas muy importantes, que de nuevo plantean, dos falsedades evidentes.

CON EL UNIVERSO HEMOS TOPADO.

Estado de plasma estelar. Nuestro Sol.

Asumiendo que el estado gaseoso siempre tienden a expandirse y por tanto tiene un comportamiento entrópico (cosa que tampoco es del todo cierta como ocurre con los sistemas implosivos basados en el gas oxihidrógeno o HHO tal y como explicábamos en el artículo sobre el hidrógeno), lo cierto es que si calentamos un gas a una temperatura de miles de grados, este cambiará de estado y se convertirá en un plasma [0.1]. Cuando esto ocurre, los átomos empiezan a chocar a tanta velocidad que arrancan los electrones, provocando con ello la aparición de campos electromagnéticos que vuelven a “juntar” la materia, responsables por ejemplo del campo magnético de la Tierra que nos protege de las peligrosas radiaciones solares. Al hacerlo, su velocidad relativa disminuye considerablemente. Debido a esto, los átomos ahora se mueven en menos espacio y de manera más lenta, y por ende, estarán más ordenados al ocupar menos estados posibles.

David Bohm.

He aquí una aparente contradicción con la segunda ley. Pero es que hay más. Los plasmas presentan unas propiedades que sorprenden enormemente a los físicos cuánticos que las han estudiado. El gran físico David Bohm [ ver 2 ], descubrió que estos electrones libres dejaban de comportarse como entidades independientes y empezaban a hacerlo como si fueran un superestado, un todo mayor donde todos estarían interconectados. Como si de una ameba se tratase com explica Michael Talbott en el excelso e imprescindible ensayo sobre la conciencia “El Universo Holográfico” [ ver 3 ] (pag. 54-55), el plasma se regeneraba constantemente para formar unas estructuras cerradas auto-organizadas al igual que hacen los organismos vivos, creando en su interior una especie de cista. Bohm llamó a estas estructuras plasmones. Por tanto, a partir de cierto aumento de temperatura y cuando los electrones tenían cierta velocidad, por si solos, formaban estructuras más organizadas, un ejemplo de auto-organización y por tanto de negentropía parecido al de la vida.

Teniendo en cuenta que el plasma constituye el 99,9% de la materia bariónica del universo [ ver 4 ], es decir la materia “física” formada por neutrones, protones y electrones y de la que están constituidas todas las estrellas, había que plantearse a tenor de este dato, que los planetas formados por los estados conocidos por nosotros como sólido, líquido y gaseoso, constituyen el restante e irrisorio porcentaje, y su comportamiento mayormente entrópico es quizás ajeno y particular al comportamiento normal del universo, probablemente, altamente negéntropico. De hecho si observamos las galaxias, no dejamos de observar unos patrones fractales que se repiten y se repiten en la naturaleza, de gran belleza, simetría y por tanto y sobretodo… de orden. Las estrellas no se expanden indefectiblemente, sino que la gravedad tiende a aglutinarlas, y si observamos la vida, veremos rápidamente que vivimos en un universo altamente negentrópico.

Una neurona y una galaxia. ¿ Vivimos en un universo fractal de gran orden y negéntropía?

Dejando de lado que este hecho se puede considerar personal y subjetivo, la cosa con respecto a la materia no termina aquí, ya que la masa bariónica es solo el 2% de la materia del universo, a la que hay que sumar la materia oscura, una forma de materia que los astrofísicos solo saben que no esta formada de átomos (no física por tanto), y que constituye el 30%, más la energía oscura, que constituye el restante 68%, como puede verse en el gráfico siguiente.

Gráfica distribución materia universo.

Los astrofísicos creen que esta forma de energía, esta constituida básicamente de una partícula que constituye paradojicamente constituye nada más y nada menos que el 99’9% de las partículas del universo. Esta partícula, se denomina neutrino, y tiene unas propiedades completamente sorprendentes y contrarias al sentido común. Se ha podido comprobar que estas esquivas partículas que bañan el universo en un mar de energía virtual, son capaces de cruzar un cuerpo sólido como la Tierra casi sin interaccionar con ella, sin que la astrofísica moderna haya arrojado hasta la fecha una teoría que mínimamente explique el porque de tan extraño comportamiento. De hecho, algunas visiones de la ortodoxia llegan a afirmar que todo este mar de neutrinos que salen y entran de las estrellas no tienen efecto alguno en el universo.

Sin embargo, lo que nadie puede discutir, es que estas partículas ponen de manifiesto que la premisa de la segunda ley que se basa y se aplica a un sistema cerrado, es imposible de conseguir en la naturaleza ya que no existe nada que nos pueda hacer impermeables a este mar de partículas que nos cruzan a cada segundo.

En resumen, y volviendo al tema anterior, que la combustión sea un principio entrópico nadie lo discute. Pero que eso sea el ejemplo de como funciona el universo como de hecho esta reportado en miles de libros, es una generalización falaz y profundamente errónea. Vamos a ver ahora, uno de los sistemas que supuestamente pueden violar tal principio que se presentaron en el congreso, y que lleva años investigando.

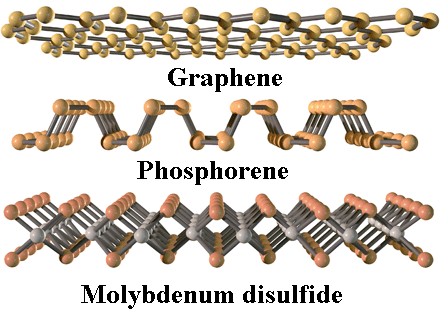

LOS SISTEMAS DE ESTADO SÓLIDO DE SHEEHAN.

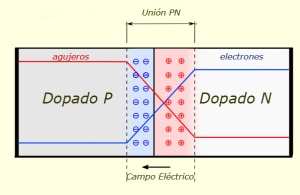

El silicio es el 14 elemento de la tabla y el elemento más abundante en la Tierra [ver 5]. Constituye el 28% de los átomos de la misma y se encuentra en el 95% de las rocas que conforman nuestro planeta. Se trata de un elemento imprescindible para nuestro desarrollo, ya que forma parte de todos los circuitos integrados de todos los aparatos eléctricos y electrónicos, como móviles, ordenadores, televisores, etc… A la izquierda de la tabla periódica estaría el aluminio con 13 protones, un elemento conductor de la corriente, y a la izquierda el fósforo con 15 protones, un dieléctrico. Es uno de los tres elementos llamados semiconductores, junto con el germanio y el arseniuro de galio. Eso quiere decir que en referencia a la conductividad eléctrica, no es ni un conductor ni un dieléctrico. Los semiconductores como el silicio tienen la propiedad de que si añadimos una pequeña cantidad de aluminio (a las que se denomina comúnmente impurezas) a razón de un solo átomo por millón, este se convierte en conductor en casi la misma proporción que el aluminio mismo. Lo mismo ocurre con el fósforo, si introducimos un pequeña cantidad del mismo en el silicio, este se convierte en un dieléctrico en casi la misma proporción. El primer tipo se conoce como silicio tipo N y al otro como silicio tipo P.

En los años 40, un grupo de físicos de los laboratorios Bell descubrieron el diodo/transistor a partir de unir estos dos tipos de semiconductor PN, por aquel entonces germanio. Esta unión se podía conmutar a grandes velocidades con un escaso coste energético, hecho que permitió la paulatina desaparición de las conocidas válvulas de vacío y su substitución por los sistemas “de transistores” como las radios (quien tenga un familiar que viviera en esa época sabrá de que hablo). Este descubrimiento les valió la concesión en 1956 del premio Nobel de física.

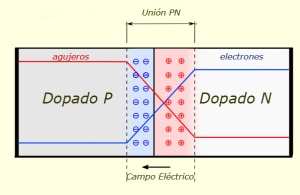

Gráfico de una unión PN o diodo.

El gráfico siguiente nos muestra la explicación teórica que se da para explicar el fenómeno del diodo. El silicio dopado con fósforo es un silicio rico en cargas positivas que llamaremos huecos, mientras que el silicio dopado con aluminio es rico en cargas negativas, esto es en electrones. Para evitar que la atracción electromagnética haga que los huecos y los electrones salten al lado contrario, en la zona intermedia llamada unión PN aparece un campo eléctrico que impide que eso ocurra. Este campo eléctrico se llama potencial de contacto, y en el caso del silicio, es de aproximadamente 0,7 voltios.

Esto crea dos zonas en la unión PN, una zona de cargas positivas en el silicio N y otra de cargas negativas en el silicio P, más el campo eléctrico entre ellas. Dos placas cargadas con diferente signo y un campo eléctrico perpendicular a ellas no es otra cosa que un condensador, y lo que genera este mínimo campo eléctrico no deja de ser una manifestación de la energía de punto cero, ya que este se produce por el mero hecho de juntar dos placas con diferente carga y signo, tal y como ocurre cuando juntamos dos metales de diferente electronegatividad, hecho no muy conocido como efecto bimetal.

Es entonces, que los electrones libres por efecto de la temperatura deberían de moverse de arriba a abajo de la unión, en un movimiento armónico como el de un muelle. Y cuando los electrones se mueven, se genera una corriente eléctrica. Estaríamos por tanto convirtiendo una energía meramente térmica y por tanto desordenada, en una forma de energía eléctrica y más ordenada, y todo, a coste cero. Sheehan asegura haber demostrado y comprobado el fenómeno experimentalmente, pero al presentar sus resultado en un tech, este fue descartado ad hoc recibiendo como única explicación simplemente que tal sistema planteado violaba la segunda ley. Con las actuales normas de patentes, cualquier invento o sistema que supuestamente viole este principio, es rechazado ipsofacto, especialmente en Estados Unidos, cuyos comités de revisión de artículos al parecer, están descartando deliberadamente muchos trabajos de este tipo.

Estos y otros muchos fenómenos siempre a pequeña escala, fueron discutidos en el congreso del 2002 y de momento, la física oficial parece aceptar que en la escala microscópica como ocurre con el efecto Casimir, las fluctuaciones cuánticas pueden violar la conocida segunda ley.

La pregunta es obvia… ¿ se puede poner de manifiesto este fenómeno de ampliación de energía de punto cero a gran escala?

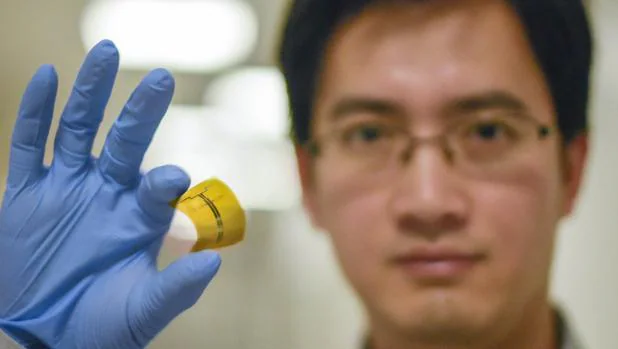

La doctora Deborah Chung descubrió un material que presentaba resistencia negativa al paso de la corriente.

Los que responden que si, ni están ni pueden estar salvo excepciones en el oficialismo, pero antes de pasar a ellos y cerrar esta parte, es interesante comentar otro descubrimiento desconcertante, el de la doctora Deborah Chung [ver 6 ], profesora titular del departamento de física de materiales y aeronáutica de la Universidad de Buffalo. Doctorada Cum Laude en el M.I.T. y de intachable currículum, en 1999 anunció que había descubierto un efecto de resistencia negativa en sus experimentos realizados con una malla de fibra de carbono epóxida doble mezclada con fibra de carbono. Los resultados obtenidos durante más de un año de medidas no parecían ofrecer dudas. La resistencia negativa, sería el efecto que se produciría en un determinado material cuando este ganaría energía por efecto del paso de una corriente eléctrica en lugar de perderla. Chung también anunció que en breve, dichos materiales estarían a disposición del público en general. En seguida, cayeron importantes críticas de la comunidad científica que reaccionó con extremo escepticismo a las aseveraciones de Chung. En el 2001, Jean Louis Naudin replicó el experimento con resultados positivos. Hasta la fecha, poco más se sabe sobre este tema.

VOLVIENDO A LA ENTROPIA.

Hemos visto que lo que aporta desorden a un sistema es su forma más degradadas de energía, el calor. Por tanto, podemos definir la entropía como el calor producido dividido por la temperatura absoluta del sistema durante el instante de la transición.

dS > dQ / T

Por otro lado, como ha quedado claro anteriormente, si la entropía tuviera que definirse en unas unidades estas serían de probabilidad, es decir, de encontrar un átomo en un estado siendo a mayor número de estados posibles, mayor desorden. Existen por tanto también 21 formulaciones matemáticas para la entropía. Una de ellas la de Boltzmann-Gibbs[ ver 0.2 ], sería la que se define como el logaritmo de los posibles estados a los que puede llegar un sistema sobre todos los estados posibles, en función del volumen, la energía interna y el número de estados posibles.

SBG,μ = S(E, N, V ) = k ln Ω(E, N, V )

¿ Bien, y que tiene que ver una definición con la otra? Una vez más, se pone de manifiesto en esta ocasión desde un punto de vista matemático, que las 21 o más definiciones de entropía al igual que ocurre con las 21 definiciones de la segunda ley, poco tienen que ver las unas con las otras. ¿ Que tiene que ver la energía partido por temperatura con “una supuesta medida del orden un sistema”? ¿ En como y en que sistemas se pueden definir estos sistemas o estados y que implicaciones tiene?

Ahora veremos otra triste realidad, y es que al igual que ocurre con la “poco útil” ecuación de Schodinger [ ver 0.3 ], la entropía es también una magnitud muy “poco útil”, ya que es tan inmedible como inaplicable. Vamos a colocarnos un velo, e imaginarnos por tanto un sistema cerrado y en perfecto equilibrio termodinámico.

” No se puede demostrar una ley. Es algo completamente anticientífico. La única cosa que se puede hacer, es comprobar que un principio se repite una y otra vez, pero eso no quiere decir demostrarlas. Todas las leyes pueden ser falseables. Es algo intrínseco al propio concepto de ley. Las leyes no están escritas en ninguna tabla como las tablas de Moisés. Conceptos como energía, entropía o temperatura están lejos de ser conocidos. Todos los físicos del mundo saben o creen saber lo que es la energía o la entropía, pero sin embargo si se lo preguntas, seguramente todos darán una definición diferente para cada término“. Daniel P. Sheehan durante la entrevista concedida para el documental “Energy From The Vacuum”, Vol 8.

SISTEMAS EN EQUILIBRIO Y NO EQUILIBRIO TERMODINÁMICO.

Sea un gas completamente aislado del mundo en un volumen V, y pensemos que podemos hacer una compresión completamente adiabática, tan sumamente lenta que no se desprenda calor alguno (por tanto, no se genere entropía) desde un volumen inicial hasta pongamos la mitad del mismo. Si antes teníamos por ejemplo 100 posibles estados, después de la compresión vamos a tener 50. La temperatura lógicamente tiene que haberse duplicado, de manera que si una partícula antes ocupaba 10 estados por segundo, ahora necesariamente deberá de ocupar 20 para compensar la disminución de volumen. Esta transición es lo que en termodinámica se llamada transición reversible y escenifica un sistema en equilibrio cuasi-estático.

Si ahora nos quitamos el velo, veremos que todos los procesos son irreversibles, y por tanto, el concepto de entropía no se puede aplicar, ya que si en todo momento los parámetros de volumen, presión o temperatura están cambiando. ¿ Como se puede definir la probabilidad de encontrar un átomo en un determinado estado, si no puedo saber cuantos posibles posibles estados están disponibles? La respuesta es que NO se puede, o dicho de manera metafórica, no puedo jugar a un juego donde las normas cambian a cada segundo. Por tanto, en las situaciones reales y cambiantes con el tiempo, el concepto de entropía nos sirve de poco. Además, a todo ingeniero, el concepto de entropía no le sirve absolutamente para nada. Es una medida casi se podría decir que inútil, que sin embargo, es tomada como de referencia para definir una ley cuando en realidad solo es un principio, y que por si fuera poco, no puede aplicarse a ningún sistema conocido.

Ningún sistema de la naturaleza es estático o está en perfecto equilibrio termodinámico. Todo se mueve, todo fluye y todo cambian. El descubrimiento en 1940 de la ZPE y el efecto Casimir, y la comprobación experimental ni que sea a pequeña escala de que se puede extraer energía de las fluctuaciones del vacío, y por otra parte, el descubrimiento en 1998 de la energía oscura, invalida la idea de un sistema aislado, y deja en suspenso la aplicación estricta del segundo principio.

TODOS los estados del universo, están sujetos a poder extraer energía del exterior y/o energía debida al continuo cambio al que están sometidos, es decir a absorber energía externa en forma de implosión. No existen en la naturaleza los procesos cuasi-éstáticos o los procesos adiabáticos por MAS QUE ESTEN EN LOS LIBROS. Son idealizaciones, y sobre esas idealizaciones se construyen leyes (y no principios), que con el tiempo. se convierten en dogmas. Y la segunda ley, es un dogma.

” No existe una definición completamente satisfactoria de la entropía. Hasta cierto punto, todas los definiciones se basan en la ignorancia física del sistema que se describe y, por lo tanto, debe basarse en poderosos supuestos ad hoc para cerrar la enorme brecha que no se entiende. Estos hechos, limitan enormemente su horizonte de validez”. Daniel P. Sheehan y Vladislav Capek. Cap 1.4. Desafiando la segunda ley de la termodinámica.

SEGUNDA LEY Y EVOLUCIONISMO.

Particularmente interesante, es el hecho de que la segunda ley podría entrar en contradicción con la teoría de la evolución.

Harun Yahya.

El investigador turco Adnan Oktar que firma sus ensayos como Harun Yahya [ ver 7 ], es un conocido crítico de la evolución darwinista, del materialismo cientifista y del ateísmo. Según Yahya, la idea de que con el tiempo todo decae en el desorden, en átomos dispersos y sin vida, contradice el principio de formación espontánea de las macromoléculas orgánicas como el ADN, el ARN o las proteínas, y sobretodo que el hecho que claman los evolucionistas de que con el tiempo, mas y mejores formas de vida se deben de producir.

Científicos evolucionistas como J.H. Rush (The Dawn of Life, New York, Signet, 1962, p 35) reconocía por ejemplo;

“ En el complejo mundo de la evolución, la vida exhibe un notorio contraste con la tendencia generalizada de la segunda ley. Mientras que esta ley nos muestra un futuro de desorden, la vida escala y escala más y más peldaños de complejidad.”

Lo que dice Rush lo tenemos como mejor ejemplo en los diferentes niveles de desnaturalización de las proteínas. En la medida que ha ido evolucionando la vida, las proteínas han ido evolucionando en cuatro saltos de complejidad, y mucha evolución se ha necesitado para poder deshacerse de la desnaturalización a través de la urea, como hacen los mamíferos.

El evolucionista Roger Lewin escribía en la revista Science (“Un atajo hacia una mayor diversidad,” vol. 217, 24 Setiembre, 1982, p. 1239);

“ Uno de los problemas a los que se enfrenta la biología es la aparente contradicción con la segunda ley de la termodinámica. Los sistemas vivos deberían de caer con el tiempo en estados de menos y no de más, orden.”

Otro biólogo evolucionista George Stravropoulos publicaba en Journal of American Scientist (“Las Fronteras y los límites de la ciencia,” vol. 65, Noviembre-Diciembre 1977, p. 674);

“ Es cierto que en condiciones ordinarias se observa que no se pueden formar moléculas orgánicas de manera espontánea, sino al contrario desintegrarse tal y como prevé la segunda ley. Incluso por más compleja que es la estructura, menos estable será, y por tanto tarde o temprano se desintegrará. La fotosíntesis y todos los procesos de vida, e incluso la vida por si sola, no pueden ser entendidas en términos de la termodinámica y de las de la ciencia exacta, a pesar del uso continuo y deliberado de una jerga o lenguaje altamente complejo y confuso.”

Jeremy Rifkin.

Y otro conocido evolucionista sociólogo y economista Jeremy Rifkin, daba a entender que la vida parecía estar gobernada por un “mágico poder” (Entropía: Una nueva forma de verla, Viking Press, New York, 1980, p.55.).

“ La segunda ley nos dice que estamos disipando continuamente toda la energía que disponemos en forma de desorden. Nuestro concepto de la evolución dice justo lo contrario. Creemos que la evolución mágicamente esta creando un universo cada vez más ordenado, tal y como la propia palabra indica.”

Estos biólogos academicistas admiten específicamente que el mismo concepto de la vida desafía las leyes físicas y químicas al uso. Es una lástima, que de la misma manera en que cuando enfocan el problema admiten de la dificultad de expresar la vida en términos de nuestro actual conocimiento de la ciencia biológica, física y química, se olviden tan fácilmente y caigan en dogmatismos, como continuamente ocurre con las corrientes neo-darwinistas, con un lenguaje a menudo tan soez como inquisidor.

Yahya va un paso más allá alertando de que la extensión de las leyes a sistemas abiertos no quiere decir en modo alguno que signifiquen estos nuevas formas de orden. Se necesitan mecanismos más específicos. Y una vez estos se ven claros como la imposibilidad de que “por azar” se puedan crear estructuras tan complejas como las proteínas, los evolucionistas lejos de admitir su derrota intentan cuadrar el círculo usando “los sistemas de auto-organización”, que no dejan de ser un mito para Yahya, ya que confunden estados ordenados con estados auto-organizados. Para ello, Yahya ha creado una interesante metáfora.

Imaginemos que tenemos una playa de arena perfectamente plana, azotada por unas olas constantes. Esto vendría a representar un sistema abierto, donde la energía de las olas sería la energía entrante. Si encontramos en la arena unos patrones ondulantes constantes, podemos pensar que es un estado de orden, pero no de auto-organización. Pero si encontramos un castillo de arena, es evidente que eso, no lo han podido generar las olas espontáneamente, en el jamás de los jamases. Las olas dibujadas no contienen ni información ni complejidad alguna, pero si orden. Y el problema para Yahya, es que los evolucionistas usan estas pruebas precisamente para lo contrario, para hacer creer que la existencia de estos estados auto-organizados es una prueba de evolucionismo. Se trataría por tanto de una doble falacia muy sagaz.

Un propio biólogo evolucionista Jeffrey Wicken alerta de este error de apreciación.

“ Los estados organizados no deben confundirse con los estados ordenados. Ningún sistema es aleatorio, pero mientras los sistemas son generados a partir de simples algoritmos y por consiguiente vacíos de complejidad, los sistema reorganizados tiene que ser ensamblados elemento a elemento de acuerdo a un diagrama que contiene una información extremadamente compleja. La organización entonces, es complejidad funcional que contiene información.”

Las estructuras ordenadas serían meras repeticiones, mientras que las estructuras auto-organizadas serían al mismo tiempo auto-contenidas, en algo que muchos no dudarían en llamar por su nombre; fractales. En definitiva, los procesos de auto-organización serían para Yahya al igual que el evolucionismo darwinista, meros dogmas.

Alexander Oparin.

El recientemente fallecido Robert Shapiro, profesor de química de la Universidad de Nueva York, uno de los más críticos con las corrientes neodarwinistas (en España su referente sería Máximo Sandín, catedrático de biología evolutiva de la Universidad Autónoma de Madrid autor de varios libros que ponen en tela de duda la evolución de acuerdo a las ideas de Darwin) escribía sobre el materialismo;

“ Otro principio evolutivo es por tanto necesitado para superar el vacío que existe entre las mezclas de elementos químicos naturales y primitivos y el primer y efectivo sistema de replicación. Este principio no ha sido hasta la fecha ni demostrado ni descrito con detalle, pero se ha anticipado, bajo nombres como “estados auto-organizados” y “evolución química”. La existencia de este principio se da por asumida en la doctrina del materialismo y de la filosofía dialectal, sin demostración alguna, y se aplica al origen de la misma al pie de la letra de lo que dice Alexander Oparin“.

Nota; Alexander Oparin fue un bioquímico soviético que investigó sobre el origen de la vida. Considerado el Darwin del siglo XX, sus ideas y su defensa acérrima del bolchevismo estuvieron muy influenciadas por el materialismo dialéctico, una corriente marxista mezclada a la dialéctica Hegeliana.

NOS SALIMOS DEL ACADEMICISMO.

El científico disidente Tom Bearden.

El polémico físico disidente y ex-coronel del ejército norteamericano Tom Bearden [ ver 8 ], es autor de varios libros en donde explicaba cosas que verdaderamente superan los límites de la imaginación, sobre las supuestas investigaciones secretas que durante años entidades supra-nacionales han llevado a cabo con la energía de punto cero, que dejan a entender que la N.A.S.A y las organizaciones científicas oficiales, no son poco más que actores en un teatro donde la verdadera investigación se lleva a cabo detrás de bambalinas. La primera vez que leí sus textos, un notable escepticismo se apoderó de uno, pero a medida que se va profundizando en su obra, se empieza a ver que es posible que un sustrato de verdad haya tras sus sorprendentes aseveraciones. Obviamente, mucho de ello se escapa de las posibilidades de este artículo.

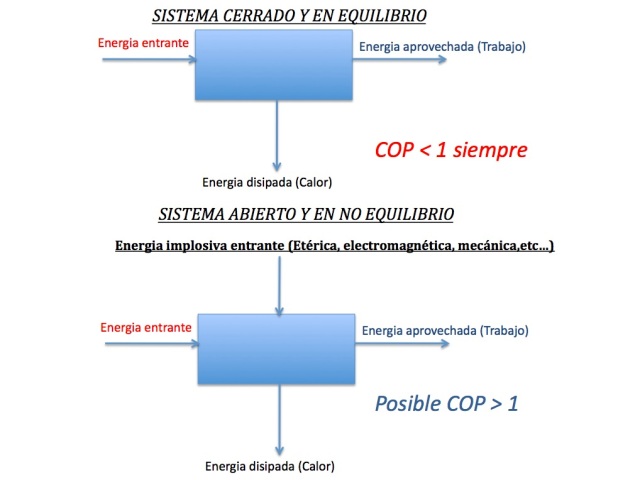

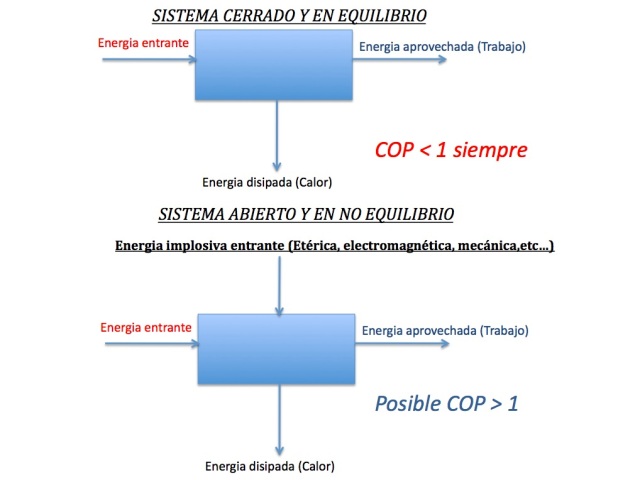

A modo de resumen de sus ideas, Bearden escribió dos ensayos a modo de resumen de sus principales ideas titulados “Sobre los estados y sistemas permisibles Overunity” (sistemas capaces de generar más energía que la que entra) y “El Secreto Final de la Energía Libre”, que me parece oportuno introducir y comentar en sus aspectos más relevantes. Es interesante empezar observando el siguiente diagrama donde se ve arriba la representación esquemática de un sistema en equilibrio y cerrado, y abajo, la de un sistema en no-equilibrio y abierto.

Grafico sistemas abiertos y cerrados.

Bearden afirma que todos los sistemas en no-equilibrio termodinámico (que ahora sabemos que son todos), son susceptibles de extraer energía del exterior en diferentes formas (electromagnética, punto cero, mecánica, etc…). Los sistemas cerrados y en equilibrio serían los circuitos convencionales donde la energía se consume siendo el amperaje el grado en que esta pérdida se produce. En otras palabras; lo único que medimos en un circuito convencional son pérdidas. El gráfico, sería el esquema siguiente.

Circuito Cerrado convencional con pérdidas.

Para evitar esto, Bearden propone siempre circuitos abiertos por un lado, y que lidien con condiciones extremadamente alejadas del equilibrio por otro, como pueda ser, a muy altos voltajes, como los que realizó a finales del siglo XIX Nikola Tesla.

Como se decía en el anterior artículo, también Bearden pone de manifiesto que las leyes que rigen el electromagnetismo resumidas en las 4 ecuaciones ecuaciones de Maxwell, no describen con precisión el complejo fenómeno electromagnético. Bearden asegura que para que así fuera, se debería de usar tensores y cuadri-vectores dando como resultado un irresoluble sistema de ecuaciones de más de 64 variables. Y tiene una parte importante de razón; se han hecho muchas simplificaciones de los cálculos, aunque estaría por ver hasta el punto que él sostiene. Sea como sea, es verdad que el electromagnetismo no es un tema cerrado en absoluto. La ecuación de onda que resultaría si uno aplica correctamente los cálculos, sería por un lado una onda electromagnética cuyas propiedades son de sobras conocidas, más una onda de tipo escalar, que sería el resultado de la onda de presión que saldría de los campo eléctricos y magnéticos puros por separado (es decir, no mezclados). Mayor amperaje implicaría mayor electromagnetismo y menor campo escalar, y mayor voltaje viceversa. Sobre esta idea hablaremos extendidamente en un próximo artículo que tratará objetivamente sobre la polémica teoría de “El Campo Escalar”, siendo necesario como colofón a este artículo hacer unas pequeñas reseñas para entender hasta que punto, los criterios de la segunda ley no son válidos para estados especialmente alejados del equilibrio.

La Torre Wanderclyffe de Colorado Springs, trabajaba a más de 500 millones de voltios.

De hecho, varios investigadores han llegado a la misma conclusión y lo han dejado perfectamente documentado en sus escritos a pesar de proceder de campos muy diferentes. A tal llegó Tesla con sus experimentos en Colorado Springs trabajando a 500 millones de voltios (experimentos que no se han repetido más [ ver 9 ]), cuando observó que tales ondas escalares parecían atravesar toda forma de materia incluso el plomo (El descubrimiento de la electricidad fría o escalar. Extracto del libro “Los Secretos de la Electricidad Fría”, Capítulo Uno, La Piedra de Rosetta, extraído al mismo tiempo del libro “Los Secretos de la Tecnología de la Guerra Fría: el proyecto HAARP y otros, de Gerry Vassilatos, y traducido por el autor.). A la misma llegó Wilhelm Reich cuando encontró que de muestras de carbón o arena esterilizadas en auto-clave, aparecían de la nada extrañas y diminutas forma de vida pulsantes que llamó biones en una forma de energía desconocida hasta ese momento que denominó orgón. Y a la misma llegó Viktor Schauberger. cuando estudiaba los motores de implosión basados en agua y/o aire.

Un tipo de energía azulada, fría, que en su forma eléctrica no obedecía la ley de Ohm, que parecía amplificarse con los materiales aislantes y atenuarse con los conductores, y que tenía una gran simbiosis con la vida sobretodo en sus formas más primitivas.

¿ Sería esta forma de energía escalar la solución al problema de los estados de auto-organización que tantos dolores de cabeza traen a los evolucionistas?

KONSTANTIN MEYL Y M.T. KESHE

La energía escalar, los taquiones, el prana, el Chi, el Ki, y según el físico disidente Konstantin Meyl [ ver 10 ] los propios neutrinos, vendrían a ser exactamente la misma cosa.

Esta última hipótesis es sin duda muy arriesgada. Meyl asegura incluso que tales partículas son supralumínicas (mas rápidas que la velocidad de la luz) y por tanto, estaría afirmando que la teoría General de la Relatividad de Einstein tampoco sería correcta. Asegura haber realizado varios experimentos y haber medido este hecho, contradiciendo nada menos que las famosas medidas efectuadas el verano de 2012 en el CERN, que confirmaban que la medida supralumínica de los neutrinos anunciada había sido un error, debido poco menos que a “un cable mal conectado”. Meyl cree que Tesla ya había descubierto los neutrinos mucho antes aportando como pruebas un artículo que el propio Nikola Tesla escribió para New York Times en 1932, en donde habla de una radiación de fondo que no podía ser de tipo electromagnético y que no podía ser frenada, y una carta fechada en 1895 que el propio Tesla dirigió al descubridor de la tabla periódica Dmitriy Mendeleev, donde ya le informaba estar al corriente de la existencia de dos partículas más ligeras que el hidrógeno (o sea el protón) que debería incluir en su nueva tabla, que serían el electrón descubierto en 1898 por Thompson, y el neutrino, descubierto por Pauli en 1930, hecho que motivo que el sabio ruso y padre de la química escribiera un ensayo sobre las propiedades físicas y químicas del vacío, que obviamente nunca fue tomado en serio.

Konstantin Meyl, Sterling Allen y Keshe después de la conferencia impartida en setiembre de 2012 donde anunciaron la liberación de sistemas de energía libre basados en el plasma.

También Meyl asegura que el plasma del interior de la Tierra se mantiene caliente gracias a la interacción que este tiene con el mar de neutrinos que nos cruzan, y por tanto, invalida la hipótesis de que sea una reacción nuclear lo que mantiene caliente el núcleo de la Tierra. Al hacerlo, esta energía se convierte en materia y como resultado, la masa aumentaría provocando la expansión de la misma. Experimentos con relojes atómicos parecen dar la razón a Meyl, y la teoría de la expansión de la Tierra de ser cierta sería una muestra que los sistemas basados en el plasma, siempre están abiertos a poder obtener de este mar de neutrinos una forma de energía útil. Es por esto que Meyl, ha dado soporte explícito al polémico ingeniero nuclear iraní Mehran Tavaloki Keshe [ ver 11 ], que a bombo y platillo, ha anunciado a todo el mundo disponer de múltiples sistemas de energía libre basados en el plasma así como tecnología antigravitacional.

Thomas Henry Moray presentando su dispositivo supuestamente capaz de generar 50 Kw.

También siempre se ha especulado con la posibilidad de que los elementos químicos tetravalentes (de valencia 4) como son los de la columna del carbono (silicio y germanio sobretodo) puedan tener propiedades de absorción de energía de punto cero. Durante los años 20 (varios años por tanto de la invención del transistor de germanio), el ingeniero eléctrico Thomas Henry Moray [ ver 12 ] diseño una máquina que generaba casi 50 Kw de potencia a partir (según su hipótesis claro) de las corrientes de múltiple frecuencia presentes en el vacío. Para ello, utilizó un material con el que había estado investigando durante su doctorado en la universidad de Uppsala Suecia, que realizó entre 1912 y 1914. Allí tuvo acceso a un extraño compuesto mezcla de germanio extremadamente puro, sulfato de zinc triboluminiscente, y un material nuclear no especificado, que extraía una importante cantidad de energía del vacío. A pesar de todo, Moray jamás dejó en claro de que materiales se trataba en sus patentes, así que el tema incluido un presunto intento de asesinato con un rifle, pasó a formar parte de las teorías de la conspiración. Sea como sea, su libro “El Mar de la Energía en el que la Tierra Fluye” contiene interesantes ideas sobre el origen de la energía, que son si más no muy novedosas para su época, y que apoyan la idea de que Moray efectivamente descubrió algo importante que se llevó a la tumba.

Rudolf Steiner.

También el propio Rudolf Steiner creador de la agricultura biodinámica, dejó constancia en su libro “La Ciencia Oculta” de la capacidad del silicio por canalizar las “energías cósmicas y telúricas” en su preparado biodinámico 501, que salía de enterrar una mezcla de una planta rica en silicio como podía ser la cola de caballo en cuernos de vaca durante meses. A pesar de lo surrealista que esto pueda parecer, el autor de este artículo ha podido comprobar in situ, de los espectaculares rendimientos que se obtienen con este preparado.

De momento lo dejamos aquí. Espero que esto haya sido para el lector, un viaje apasionante en los límites de la ciencia. En el próximo artículo, nos extenderemos más en la hipótesis del campo escalar en los trabajos de Meyl y Bearden, así como de otros físicos disidentes como Claus Turtur, Tom Valone, Eric Dollard o Peter Lindemann, y veremos como estas teorías basadas en esta energía, cazan perfectamente con las mas modernas y sorprendentes teorías sobre el origen de la conciencia y la vida, de los biólogos Bruce Lipton, Rupert Sheldrake, Gregg Braden y otros.

Sin duda, romper definitivamente con esta ley es entrar de lleno en el paradigma del hombre del siglo XXI, plenamente integrado en la nueva era y en los nuevos y prometedores tiempos que se auguran para el género humano.

ILYA PRIGOGINE

Para acabar y como colofón final, regresemos al mundo académico, para exponer las ideas de un gran científico cuyas aportaciones no han sido debidamente reconocidas.

Ilya Prigogine.

En 1977 se concedía el premio Nobel de Química al científico belga de origen ruso Ilya Prigogine. Se tratada del primer estudioso del complejo y hasta ese momento considerado poco útil universo de la termodinámica de procesos irreversibles al que se le concedía tal distinción. Aunque debo confesar que sus escritos superan mis capacidades, me ha parecido oportuno exponer algunas de sus reflexiones en relación a todo lo que se ha dicho aquí. Creo que es interesante llegado a este punto, exponer algunas de las ideas de Prigogine a modo de reflexión final y homenaje póstumo.

Sobre los proceso de auto-organización espontánea como puede ser el descubrimiento de Bohm de los plasmones, Prigogine opina;

“El segundo principio de la termodinámica permite prever la evolución del sistema hacia un estado estacionario. No obstante, a partir de cierta distancia del equilibrio, de cierta intensidad de los procesos disipativos, el segundo principio ya no sirve para garantizar la estabilidad de este estado estacionario. Al contrario, podemos definir para ciertos sistemas un «umbral», una distancia crítica respecto al equilibrio, a partir de la cual el sistema se hace inestable. Lo que entonces surge es un proceso de auto-organización.”

“Si calentamos una barra metálica, a largo plazo aparecen correlaciones entre sus moléculas. ¿Cómo no pensar en las relaciones de orden a distancia que existen en las secuencias de nucleótidos del DNA o entre las palabras del lenguaje? Todo esto del comportamiento intrínseco de las partículas nos hará pensar en las monadas de Leibniz, y de sus armonías preestablecidas.”

Hasta que punto el máximo entrópico puede ser forma de orden o de procesos de auto-organización y viceversa, Prigogine sentencia;

“El equilibrio termodinámico expresado como el máximo de la función entrópica, es caótico. Un ejemplo muy sencillo es el de un gas formado por moléculas. En estado de equilibrio, las moléculas son independientes y no se observa correlación alguna entre sus movimientos. El no equilibrio es fuente de orden, de coherencia; entre las unidades surgen relaciones. El no equilibrio como origen del orden se presenta ya como uno de los principios más generales que podemos formular actualmente. Concebido como entropía máxima accesible a un sistema dado, el equilibrio se convierte en sinónimo de desorden, de caos, como ya había anticipado Boltzmann. El no equilibrio es fuente de orden, y el equilibrio se convierte en sinónimo de desorden.”

Con respecto a ese intento perenne de cazar la segunda ley con el evolucionismo y en vista de su “fracaso”, Prigogine concluía en sus últimos años;

“ El tema es que en los estados perfectamente aislados a baja temperatura, existe la posibilidad de que se pueda formar estructuras ordenadas de baja entropía. Estos principios es responsable de la aparición de las estructuras ordenadas que conocemos como los cristales, así como los fenómenos de transición de fase. Pero desgraciadamente, este principio no aplica o no permite explicar la formación de estructuras biológicas mínimamente complejas.”

ENLACES.

[0] Leyes de la termodinámica.

[1] Daniel P. Sheehan.

[2] David Bohm.

- Página oficial de homenaje.

- David Bohm y el orden subyacente.

- Wikipedia.

- De Broglie Bohm Quantum Mechanics por Chris Dewdney

- Comentarios sobre “El infinito potencial; la vida en los tiempos de David Bohm” by Fred Pruyn, 1997

- David Bohm, Compasion y comprensión. Por Jim Belderis, 1997

- La vida de David Bohm – Un río de verdad. Por Will Keepin, 1993

- People Featured: David Bohm Mystic Fire (click Archives then click Biographies)

- Krishnamurti and David Bohm: enquiry into the nature of thought and the source of conflict in the world exploration into the meaning of the word meaning David Bohm Seminar, Ojai, California, USA, 1989

- A Conversation with David Bohm by E.T.NADA, 1989

- Entrevista a David Bohm por F David Peat and John Briggs OMNI 1987

- David Bohm por F David Peat

- David Bohm, Paul Cezanne y la creatividad por F David Peat

- La búsqueda de la verdad – sin importar a donde te lleve F. David Peat sobre David Bohm, Krishnamurti y él mismo. Entrevista de Simeon Alev.

- Mecánica browniana. R. Tumulka

[3] Michael Talbot y el universo holográfico.

[4] Materia, energia oscura y neutrinos.

[5] Silicio.

[6] Deborah Chung y la resistencia negativa.

[7] Adnan Oktar o Harun Yahya.

[8] Tom Bearden.

[9] El descubrimiento de la electricidad fría o escalar. Peter Lindemann.

[10] Konstantin Meyl.

[11] Keshe.

[12] Thomas Henry Moray.

Más información: Enlace a la página de Artur Sala sobre su nuevo libro «Magna Ciencia I»

Compartir este artículo en: